Herzlich Willkommen beim beam-Verlag in Marburg, dem Fachverlag für anspruchsvolle Elektronik-Literatur.

Wir freuen uns, Sie auf unserem ePaper-Kiosk begrüßen zu können.

8-2016

- Text

- Elektromechanik

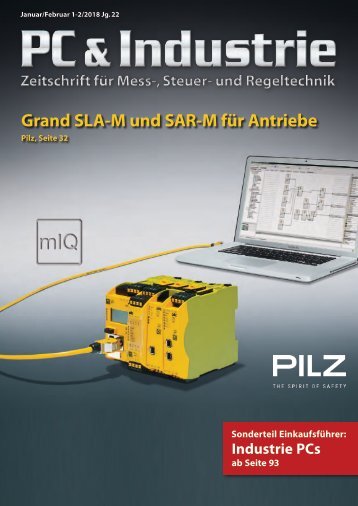

- Antriebe

- Stromversorgung

- Feldbusse

- Kommunikation

- Robotik

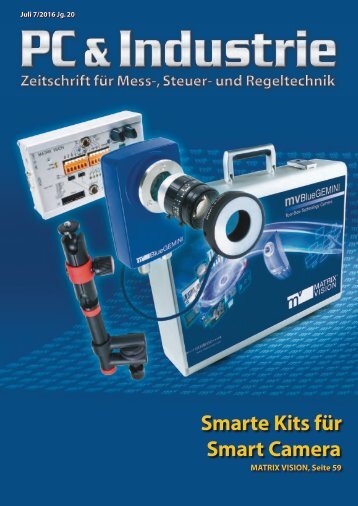

- Qualitaetssicherung

- Automatisierungstechnik

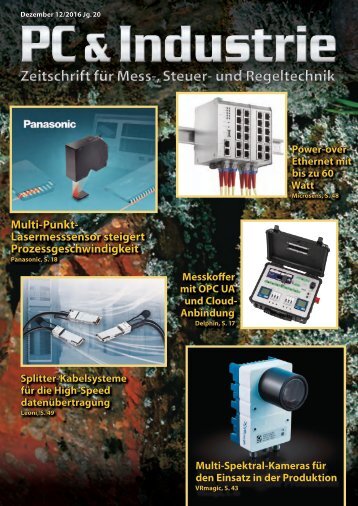

- Sensorik

- Messtechnik

- Visualisieren

- Regeln

- Msr

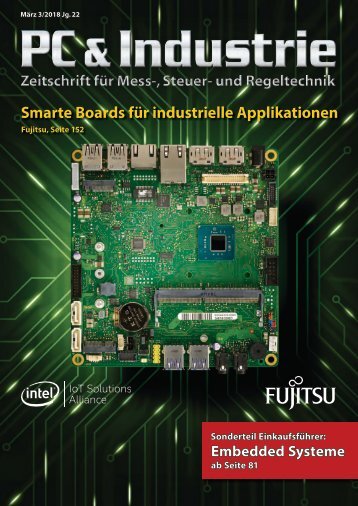

- Boards

- Systeme

- Sbc

- Ipc

- Pc

- Software

- Picoscope

Fachzeitschrift für Industrielle Automation, Mess-, Steuer- und Regeltechnik

Sicherheit

Sicherheit Elektronischer Sicherungsautomat mit IO-Link an Bord Clever und Smart für hohe Anlagenverfügbarkeit Die Herausforderungen an die Maschinen und Anlagen werden immer größer. Im internationalen Wettbewerb gewinnt die Anlagentransparenz, die Fernwartung und der Remote-Zugriff eine immer höhere Bedeutung E-T-A Elektrotechnische Apparate GmbH www.e-t-a.de Der Sicherungsautomat vom Typ REX12D mit IO-Link steigert Anlagen- Transparenz und damit die Verfügbarkeit. (Foto: E-T-A, ©Alterfalter/ Fotolia.com, ©industrieblick/Fotolia.com) Mit dem neuen elektronischen Sicherungsautomaten vom Typ REX12D integriert E-T-A Elektrotechnische Apparate GmbH das Kommunikationsprotokoll IO-Link in sein neuartiges Schutzelement speziell für den Maschinen- und Anlagenbau. Damit kombiniert dieser elektronische Sicherungsautomat Anlagentransparenz, höchste Flexibilität und eine kompakte Bauform..Die permanente Übertragung der Messwerte und der Statusinformationen in Kombination zur Fernsteuerbarkeit der einzelnen Lastausgänge verringert die Reaktionszeit bei auftretenden Fehlern. Änderungen an der elektrischen und mechanischen Auslegung lassen sich dabei ohne weiteres Zubehör durchführen..All dies spart Zeit und damit Kosten! Einfache Montage Montiert wird der zweikanalig anreihbare elektronische Sicherungsautomat vom Typ REX12D- TA2 in Kombination mit dem Einspeisemodul EM12D-TIO. Beide Module sind komplett in Push-In- Technologie ausgeführt und ermöglichen somit eine werkzeuglose und zeitsparende Verdrahtung. Trotz dieser schmalen Bauform handelt es sich beim Typ REX12D-TA2 um ein zweikanaliges Gerät, das beide Lastkreise separat absichert. Verfügbar sind dabei die Stromstärken 2x 2 A, 2x 4 A und 2x 6 A. Je nach Bedarf lassen sich Verbraucher mit insgesamt bis zu 40 A mit Hilfe der aneinander auf der Hutschiene platzierten Schutzschalter absichern und mit dem einzigartigen Klappmechanismus elektrisch verbinden..Ganz ohne Brücken, Jumper oder Schienen. Dabei informieren die Statusanzeigen des REX12D- TA2 für jeden der beiden Kanäle über den aktuellen Zustand des Gerätes..Die Signalisierung meldet die Abschaltungen der Lastkreise und ermöglicht somit eine zielgerichtete Fehlersuche. Dies führt zwangsläufig zu einer Erhöhung der Maschinenlaufzeiten.. Durch die umfangreichen IO-Link-Kommunikationsmöglichkeiten erlaubt es der REX12D dem Servicepersonal, Fehlentwicklungen frühzeitig zu erkennen und im Vorfeld eines Ausfalls zu reagieren. Schnelles Abschalten fehlerhafter Lastkreise Der elektronische Sicherungsautomat vom Typ REX12D schaltet fehlerhafte Lastkreise nach ca. 3 s und im Kurzschlussfall nach weniger als 10 ms zielgerichtet und selektiv ab. Er vermeidet damit eine Überlastung der Versorgung..Kapazitive Lasten von bis zu 20.000 µF schaltet das Schutzorgan problemlos ein. Dies ermöglicht es dem Anwender, auch sensitive und intelligente Verbraucher zu betreiben und selektiv abzusichern. Das interne Fail Safe Element (Schmelzsicherung), das direkt auf den Nennstrom des Sicherungsautomaten angepasst ist, gewährleistet eine einfache Anpassung an den Leitungsquerschnitt. Einige Merkmale •. .Steuerung, Diagnose und .Monitoring über IO-Link •. .Gerätekombination Einspeisemodul und elektronischer Sicherungsautomat • Zweikanalige selektive Lastabsicherung •. .Kein Zubehör zur Verbindung der Komponenten notwendig • Baubreite pro Kanal 6,25 mm • Nennstrom in festen Stromstärken 2 A, 4 A und 6 A ◄ 28 PC & Industrie 8/2016

Kommunikation Bedrohte Sicherheit bei verteilten ICS/SCADA-Umgebungen Palo Alto Networks rät zur Isolierung der Wide-Area-Kommunikation Thorsten Henning, Senior Systems Engineering Manager Central & Eastern Europe bei Palo Alto Networks Mit dem Aufkommen des Industriellen Internets der Dinge (IIoT) im Zuge von Industrie 4.0 kommen immer mehr Systeme für den großräumigen Datentransfer in ICS/ SCADA-Umgebungen zum Einsatz. Diese bieten mehr Bandbreite und Flexibilität. Hierbei handelt es sich um Systeme wie iNets, nicht lizenzierte und lizenzierte Mikrowellenkommunikation, Satellitenkommunikation, AMI (Advanced Metering Infrastructure)-Zähler und andere Formen von kommunikationsfähigen Geräten..In seinem Reference Blueprint for Industrial Control and SCADA beschreibt Palo Alto Networks die Notwendigkeit, Fernkommunikationstechnologien wie diese in einer separaten Zone zu isolieren..Funkbasierte Kommunikationsgeräte müssen demnach sorgfältig geprüft werden, bevor sie installiert werden. Ziel muss es sein, unbefugten Zugang zu Unternehmensund OT-Systemen zu verhindern. „Auf der gerade zu Ende gegangenen Automatica wurde deutlich: Fortschritte in der Kommunikationstechnik machen die Fernautomatisierung attraktiv. So gibt es viele Möglichkeiten intelligente Geräte zu platzieren und dadurch Effizienz zu steigern. Früher hätte ein Heer von Mitarbeitern entfernte, verteilte Ziele ansteuern müssen, um dort Daten zu erfassen. Verbesserte Kommunikationstechnologie macht es heute möglich, diese Informationen bequem in der Zentrale abzurufen“, berichtet Thorsten Henning, Senior Systems Engineering Manager Central & Eastern Europe bei Palo Alto Networks. „Dezentrale Automatisierung ist nicht nur kostengünstig, zuverlässig und gilt als sicher, sie kommt auch der Wettbewerbsfähigkeit zugute. Bei der ICS/SCADA-Kommunikation sollte aber die tatsächliche Sicherheit an den entfernten Standorten stärker hinterfragt werden.“ Herausforderungen bei Fernkommunikationstechnologien Der Einsatz von sehr schnellen Verbindungen mit hoher Bandbreite an abgelegenen Standorten ohne Personal macht diese ideal für Cyberangriffe. Die Abgeschiedenheit macht die Anlagen zu idealen Zielen für den Zugang zu Unternehmens- und OT-Systemen und verschafft Angreifern genügend Zeit. So ist es denkbar, dass jemand Microcomputer installiert, die für Monate, wenn nicht Jahre, unbemerkt bleiben. Die Geräte vor Ort könnten mit „bewaffnetem“ oder bösartigem Code versehen werden, der in die internen Systeme des Betreibers geladen wird, um größere Störungen zu verursachen. Das Platzieren von neuen intelligenten Geräten – mit weit mehr Rechenleistung als bei den früheren Generationen – an entfernten Standorten stellt Angreifern bessere Ressourcen für Angriffe zur Verfügung. Die heutige Breitband-Technologie ist in den meisten Fällen eine Form von gemeinsam genutztem Medium. Benutzer mit den richtigen und Tools sind durchaus in der Lage, einen Lauschangriff durchzuführen..Möglich wird dies aufgrund der unsicheren Kommunikation der Systeme, die aber für kritischen Echtzeit-Produktivbetrieb genutzt werden. Kommunikationstechnologien basierend auf Satelliten oder Mikrowellen könnten zudem leicht entfernt und an anderer Stelle aufgestellt werden. Ein weiteres Szenario wäre, dass diese Remote- Access-Points als Angriffsvektor gegen einen Konkurrenten oder für Denial-of-Service (DoS)-Angriffe gegen den Netzwerkbetreiber eingesetzt werden. Aufgrund der Fortschritte bei den Kommunikationstechnologien sind ältere Formen wie Frame Relay oder dedizierte Standleitungen nicht mehr in Gebrauch oder sehr teuer zu erhalten..Aber ältere Technologien bieten wegen ihrer Punkt-zu-Punkt- Architektur etwas mehr Sicherheit bei verteilten Standorten, im Gegensatz zu den meisten heutigen Internet-basierten Kommunikationstechnologien..Daher empfiehlt Palo Alto Networks sowohl der physischen Sicherheit als auch Cybersicherheit dieser Systeme viel größere Aufmerksamkeit zu widmen. ◄ Palo Alto Networks www.paloaltonetworks.com Absicherung von Fernkommunikationstechnologien Physische Sicherheit an entfernten Standorten aufrechtzuerhalten ist schwierig, anders als die Cybersicherheit: So sollte gewährleistet werden, dass nur solcher Verkehr von einem entfernten Standort eingeht, der auch angefordert wird..Die Sicherheitsexperten bei Palo Alto Networks sind der Überzeugung, dass die beste Netzwerksicherheitspraxis das Zero-Trust-Prinzip ist. Palo Alto Networks empfiehlt daher eindringlich, den Datenverkehr zu und von entfernten Systemen in einer komplett eigenen Zone abzuwickeln und die Kommunikation auf Anwendungen, Ports und Protokolle zu beschränken, die für den jeweiligen Prozess benötigt werden. „Durch diese Taktik kann ein Unternehmen seine Angriffsfläche minimieren und eine mögliche Exposition durch Angriffe auf die Kommunikationsverbindung begrenzen..Durch die Abschottung von Remote-Verbindungen in einer separaten isolierten Enklave, mit restriktiver Nutzung anhand von Anwendungs- und Benutzer-ID, können Übergriffe auf die Kommunikation besser erkannt werden“, rät Thorsten Henning..„Nicht autorisierte Versuche, auf die OT/IT- Netzwerke zuzugreifen, würden in den Protokollen auffallen, vor allem bei Kontaktversuchen mit Ressourcen, mit denen im Normalbetrieb keine Kommunikation erforderlich ist..Dies wäre ein klarer Indikator für eine Kompromittierung eines Geräts oder Standorts.“ PC & Industrie 8/2016 29

- Seite 1: August 8/2016 Jg. 20 Elektronischer

- Seite 4 und 5: Inhalt 8/2016 Zeitschrift für Mess

- Seite 6 und 7: Bildverarbeitung embedded Vision -

- Seite 8 und 9: Bildverarbeitung Bild 6: Parallel a

- Seite 10 und 11: Bildverarbeitung High-End-Bildverar

- Seite 12 und 13: Bildverarbeitung Die LUMIMAX UV-Bel

- Seite 14 und 15: Bildverarbeitung Kamerabasierte Ble

- Seite 16 und 17: Bildverarbeitung Schnell, kompakt u

- Seite 18 und 19: Bildverarbeitung Grafikspeicher auf

- Seite 20 und 21: Industrie-PCs/Embedded Systeme Robu

- Seite 22 und 23: Industrie-PCs/Embedded Systeme Bayt

- Seite 24 und 25: Industrie-PCs/Embedded Systeme Ener

- Seite 26 und 27: SBC/Boards/Module 3 HE „CompactPC

- Seite 30 und 31: Kommunikation Zwei neue Switch-Seri

- Seite 32 und 33: Steuern und Regeln Maschinenbauer p

- Seite 34 und 35: Steuern und Regeln Mit dem GHM-ONE

- Seite 36 und 37: Messtechnik High-Speed 14 und 16 Bi

- Seite 38 und 39: Sensoren Extrem kleiner Sensor für

- Seite 40 und 41: Sensoren Neue Miniatur-Gabellichtsc

- Seite 42 und 43: PC-Oszilloskope Die preiswerte, sta

- Seite 44 und 45: PC-Oszilloskope Die vielseitigen Al

- Seite 46 und 47: PC-Oszilloskope Oszilloskope mit fl

- Seite 48 und 49: PC-Oszilloskope Hochauflösende Osz

- Seite 50 und 51: PC-Oszilloskope, Software Flexibel,

- Seite 52 und 53: PicoScope 4225 2-Kanal Starter Diag

- Seite 54 und 55: Puls-Generierung, TDR Differenziell

- Seite 56 und 57: PC-Datenlogger Spezial-Datenlogger

- Seite 58 und 59: Qualitätssicherung Schwingungen an

- Seite 60 und 61: Software/Tools/Kits Simulation aus

- Seite 62 und 63: Bedienen und Visualisieren Visualis

- Seite 64 und 65: Bedienen und Visualisieren Langzeit

- Seite 66 und 67: Antriebe/Positioniersysteme Zusamme

- Seite 68 und 69: Stromversorgung Kostenoptimierte 24

- Seite 70 und 71: Elektromechanik Angebot an modulare

- Seite 72 und 73: Bauelemente Einfache Konfiguration

- Seite 74 und 75: Aktuelles Erfolgreiche all about au

- Seite 76 und 77: Aktuelles Komplett überarbeiteter

- Seite 78 und 79:

Das letzte Wort des Herrn B. Ausbli

- Seite 80:

www.meilhaus.de 39 Jahre Kompetenz

Unangemessen

Laden...

Magazin per E-Mail verschicken

Laden...

Einbetten

Laden...

hf-praxis

PC & Industrie

meditronic-journal

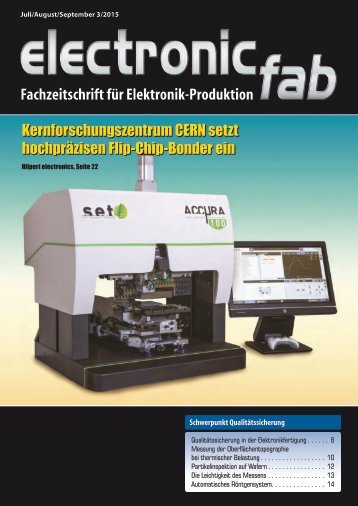

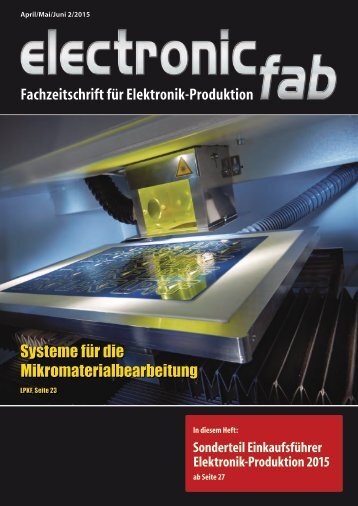

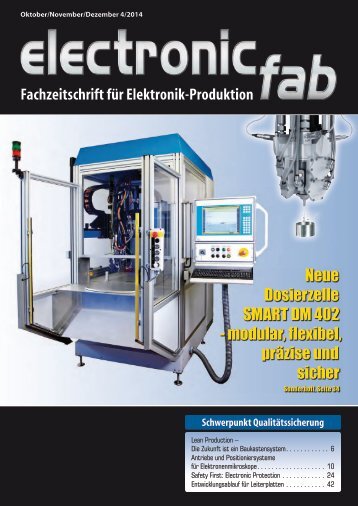

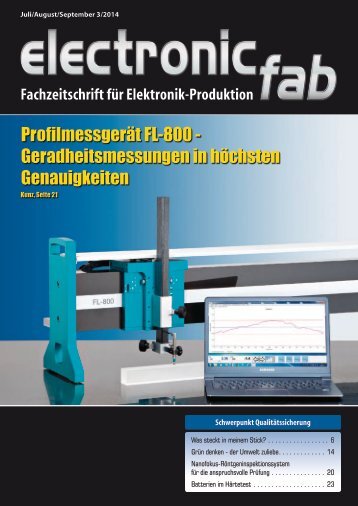

electronic fab

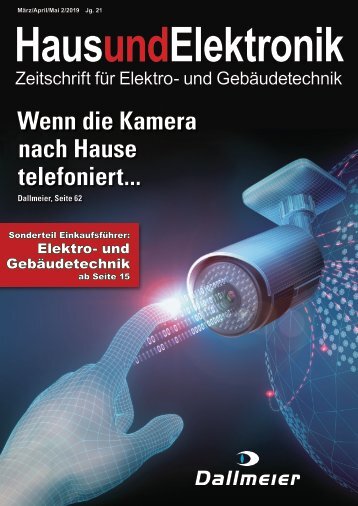

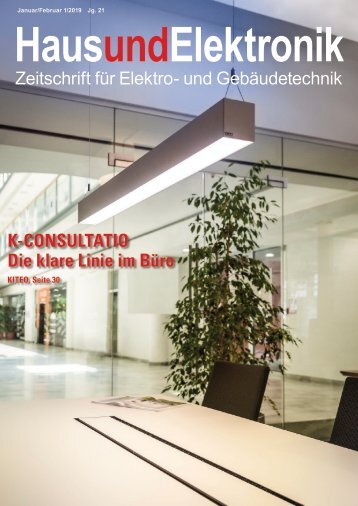

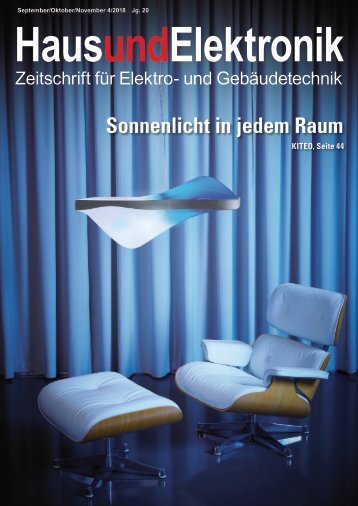

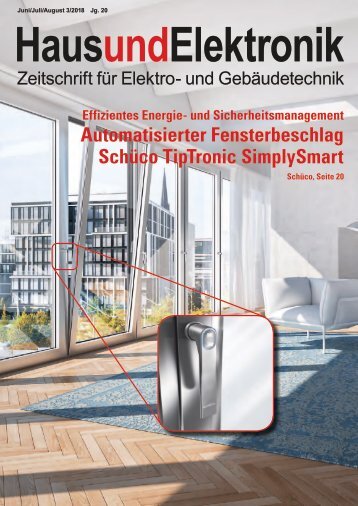

Haus und Elektronik

Mediadaten

© beam-Verlag Dipl.-Ing. Reinhard Birchel