Herzlich Willkommen beim beam-Verlag in Marburg, dem Fachverlag für anspruchsvolle Elektronik-Literatur.

Wir freuen uns, Sie auf unserem ePaper-Kiosk begrüßen zu können.

3-2022

- Text

- Energiemanagement

- Knx

- Smart home

- Photovoltaik

- Gebaeudeautomation

- Hausautomation

- Technisches licht

- Lichttechnik

- Sat tv

- Elektroinstallation

- Zutrittskontrolle

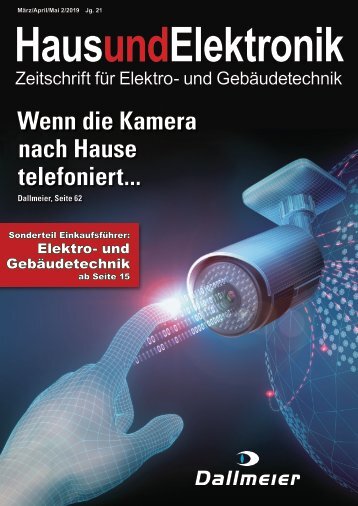

- Videoueberwachung

- Sicherheitstechnik

- Gebaeudetechnik

Zeitschrift für Elektro-, Gebäude- und Sicherheitstechnik, Smart Home

Gebäudekommunikation

Gebäudekommunikation IoT, ML und LPWAN im Verbund Schutz unserer Infrastruktur vor Cyberangriffen Cyberangriffe auf die Infrastruktur wie Strom- und Wasserversorgung sind nicht erst seit der Drohung Russlands gegen den Westen ein immer größeres Risiko Autor: Alistair Fulton Vizepräsident und General Manager der Wireless and Sensing Products Group Semtech www.semtech.com Im Jahr 2015 gab es einen Hackerangriff auf den Bundestag, der vermutlich von Russland ausging. Im Jahr 2020 wurden mehrere Gasleitungen in den USA mittels Schad-Software blockiert. Und 2021 gelang es Angreifern, über einen Fernsteuerungszugriff die Grenzwerte der Wasserversorgung von Oldsmar/Florida auf ein toxisches Niveau zu verstellen. Der Autor ist der Ansicht: In die hiesige Infrastruktur wurde in der Regel jahrelang zu wenig investiert, sodass sie nur schlecht geschützt sein dürfte. Es gibt Millionen von unbewachten und anfälligen Angriffspunkten. LPWAN verspricht besseren Schutz Die Technologie Low-Power-Wide- Area Network lässt sich als Schlüsselfaktor für die Infrastruktur-Sicherheit nutzen. Die LPWAN-Technologie gilt 2022 als wichtiger Trend zur Bekämpfung von Cyberangriffen und ist ein treibender Faktor bei der Digitalisierung der Infrastruktur und der Kombination von IoT und maschinellem Lernen (ML). Es mag seltsam erscheinen, dass LPWAN-Technologie wie die LoRa- Bausteine von Semtech und der LoRa- WAN-Standard ein zentraler Motor für Sicherheit und Digitalisierung sein können, die beiden sind aber immer enger miteinander verbunden. LoRa arbeitet mit LoRaWAN und ist ein sicherer, energiesparender Ansatz für die Bereitstellung von Infrastrukturen. Diese Technologie mit großer Reichweite trägt entscheidend dazu bei, dass sich batteriebetriebene Sensoren und Aktoren genau dort platzieren lassen, wo man sie benötigt. Die elektrische Infrastruktur mag Zugang zu Strom haben, bei anderen kritischen Infrastrukturen wie der Wasser- oder Gasversorgung kann der Zugang zu verlässlicher Stromversorgung jedoch problematisch sein. Eine große Reichweite ist notwendig, um die Kosten für den Aufbau eines Daten-Netzwerk-Layers für kritische Infrastrukturen zu minimieren. Ohne Daten läuft nichts Die Erhebung von Daten ist entscheidend für das Verständnis des Systemverhaltens und die Ermittlung von Systembereichen, die sich auffällig verhalten und womöglich angegriffen werden. Nur so kann man schneller Maßnahmen ergreifen und z.B. entscheiden, welche Knoten man auf eine schwarze oder weiße Liste setzen, abschalten oder isolieren sollte. 24 Haus und Elektronik 3/2022

Gebäudekommunikation Um maschinelles Lernen (ML) für die Sicherheitsanalyse zu nutzen, benötigt man Daten, viele Daten. ML-Algorithmen identifizieren durch Mustervergleich Anomalien im Netz, sei es in den Geräten oder im restlichen Netz. Ein Sensornetzwerk mit niedrigem Energieverbrauch zur Erfassung dieser Daten ermöglicht eine jahrelange Batterielebensdauer und vermeidet kostspielige Batterieaustausch- Zyklen, benötigt aber drahtlose Protokolle zur sicheren Übertragung von Daten über ein Netzwerk. Denn es ist nicht sinnvoll, ein Sensornetz in eine Infrastruktur einzubauen, die selbst eine Angriffsfläche bietet. LoRaWAN nutzt für den Schutz der Daten eine AES256-Ende-zu-Ende- Verschlüsselung, unabhängig davon, ob der Datenaustausch über ein Gateway oder sogar ein Satellitennetz erfolgt. Satelliten inklusive Inzwischen gibt es fünf Netze mit Satelliten in einer niedrigen Erdumlaufbahn, die LoRaWAN-Signale direkt von Sensorknoten am Boden empfangen und die Daten, die immer noch geschützt sind, an eine zentrale Datenbank weiterleiten können. Dank der Nutzung eines Satellitennetzes für das Sensornetz kann man die Infrastruktur in abgelegenen Gebieten, ob Öl- und Gaspipelines, Wasseroder Stromnetze, so genau wie nötig überwachen. Dies bietet aber noch weitere Vorteile: Dieselben Protokolle, mit denen ein Satellit in 200 km Höhe Daten von Sensoren abrufen kann, erhöhen auch die Zuverlässigkeit von in schwer zugänglichen Kellern und Wohngebäuden installierten Sensoren in intelligenten Zählern. Das leistet ML Damit nicht genug: Während die Überwachung der Infrastrukturaktivität die unmittelbare Anforderung ist, bringen auch die zusätzliche digitale Datenschicht und das maschinelle Lernen noch andere Vorteile. Die Analyse der Datenmuster aus den Sensoren mittels ML kann Abweichungen in den Daten erkennen, die auf einen bevorstehenden Ausfall oder ein unbefugtes Eindringen schließen lassen. Vorausschauende Wartung kann einem Betreiber Millionen Dollar durch die Identifizierung ausfallender Geräte und die automatische Bestellung von Komponenten Glossar Cybersicherheit oder Sicherheit der Informationstechnologie (IT-Sicherheit) ist der Schutz von Computersystemen und Netzwerken vor der Offenlegung von Informationen, dem Diebstahl oder der Beschädigung ihrer Hardware, Software oder elektronischen Daten sowie vor der Störung oder Fehlleitung der Dienste/ Aufgaben. Sie gewinnt zunehmend an Bedeutung aufgrund der ständig wachsenden Abhängigkeit von Computersystemen, dem Internet und drahtlosen Netzwerkstandards sowie aufgrund des Wachstums von „intelligenten“ Geräten, die u.a. das Internet der Dinge bilden. Cybersicherheit ist aufgrund ihrer Komplexität sowohl in Bezug auf die politische Bedeutung als auch auf die Technologie eine der größten Herausforderungen in der heutigen Welt. Das Low-Power-Wide- Area Network beschreibt eine Klasse von Netzwerkprotokollen zur Verbindung von Niedrigenergiegeräten, wie batteriebetriebenen Sensoren, mit einem Server. sparen; diese lassen sich im Rahmen der geplanten Wartung austauschen, sodass es nicht zu ungeplanten Ausfällen kommt. Auf ähnliche Weise kann die Analyse der Datenmuster auch subtile Spuren von Eindringlingen erkennen. Hacks vollziehen sich über einen längeren Zeitraum, wobei Eindringlinge verschiedene Teile eines Netzwerks erkunden und nach Schwachstellen suchen. ML- Algorithmen zum Musterabgleich können auch nach Anzeichen für Sicherheitsverletzungen, unerwarteten Systemzugriffen oder Datenanomalien suchen und so Probleme aufzeigen, bevor sie sich ausweiten. Der isolierte Daten-Layer Ein vom Sensornetz getrenntes Daten- Layer kann auch aus Sicherheitsgründen sinnvoll sein. Meist verwaltet SCADA-Soft- und -Hardware die Steuerung kritischer Infrastrukturen und interagiert direkt mit Sensoren, Das Long-Range-Wide- Area Network ist ein Low-Power-Wireless-Netzprotokoll auf der Ebene der Vermittlungsschicht. Die LoRaWAN- Spezifikationen werden von der LoRa Alliance festgelegt. Sie sind frei verfügbar und Software-Grundmodule sind als Open-Source Software verfügbar. Der Netzwerk-Layer ist der Teil des Kommunikationsprozesses im Internet, in dem Verbindungen erfolgen, wenn Datenpakete zwischen den Netzwerken hin und her geschickt werden. Durch Verbindungen zwischen unterschiedlichen Netzwerken wird das Internet erst möglich. Maschinelles Lernen ist ein Oberbegriff für die „künstliche“ Generierung von Wissen aus Erfahrung: Ein künstliches System lernt aus Beispielen und kann diese nach Beendigung der Lernphase verallgemeinern. Dazu bauen Algorithmen beim maschinellen Lernen ein statistisches Modell auf, das auf Trainingsdaten beruht. Ventilen, Pumpen, Motoren usw. Solche Systeme sind ein gängiges Ziel von Sicherheitsangriffen. Ein separates Netzwerk zur Überwachung des SCADA-Systems kann verhindern, dass ein Eindringling merkt, dass er ertappt wurde. So lassen sich möglicherweise gefährdete Teile des Netzes ohne Abschaltung der gesamten Infrastruktur deaktivieren. Zusammenfassung SCADA steht für Supervisory Control and Data Acquisition. Als SCADA wird im Bereich der Industrial Control Systems das Computersystem bzw. die Software zur Überwachung und Steuerung technischer Prozesse beschrieben. AES-256 ist die sicherste Variante der AES Verschlüsselung. AES-128, AES- 192 und AES-256 beinhalten in ihrer Bezeichnung die Länge des Schlüssels in Bit. Durch die größere Schlüssellänge des AES-256 konnte die Sicherheit im Vergleich zum DES mit einer Schlüssellänge von 56 Bit stark gesteigert werden. AES (Advanced Encryption Standard) ist wegen des längeren Schlüssels viel sicherer als der veraltete DES (Data Encryption Standard). Ende-zu-Ende- Verschlüsselung meint die Verschlüsselung übertragener Daten über alle Übertragungsstationen hinweg. Nur die Kommunikationspartner können die Nachricht entschlüsseln. Betreiber von Infrastrukturen müssen sich darüber bewusst sein, dass ihre Netze angegriffen werden können. Allerdings ist eine Aufrüstung der Infrastruktur kostspielig und zeitaufwändig. SCADA-Netze zur Steuerung der Infrastruktur sind eher auf die Prozesssteuerung in Echtzeit als auf die Echtzeitanalyse der Daten ausgerichtet. Ein LPWAN-Netzwerk ist eine kostengünstige, schnelle und relativ einfache Möglichkeit, die Infrastruktur mit einem Daten-Overlay zu versehen. Offene Standards wie das von der LoRa Alliance unterstützte LoRaWAN ermöglichen ein weltweites Ökosystem aus kostengünstigen Sensoren, Aktoren, Gateways und Netzbetreibern zur Bereitstellung der Daten. Es liegt an den Infrastrukturbetreibern und Systempartnern, die Daten in ihre Systeme für die Überwachung und Analyse durch maschinelles Lernen einzuspeisen und damit die Kontrolle über die Daten als wichtige Ressourcen zu behalten. Infrastrukturbetreiber sollten LPWAN- Netzwerke als Waffe im Kampf um die Sicherheit ihrer Systeme in Erwägung ziehen. Denn die Erweiterung der bestehenden Infrastruktur um ein Daten-Overlay in Verbindung mit maschinellen Lernalgorithmen und Big-Data-Analysen stärkt die Zuverlässigkeit und Sicherheit von Energieund Wassernetzen. (redaktionell leicht bearbeitet) Haus und Elektronik 3/2022 25

- Seite 1 und 2: Juni/Juli/August 3/2022 Jahrgang 24

- Seite 3 und 4: Inhomogene Lieferkette, die bleiben

- Seite 5 und 6: Mehr Streaming- Komfort für Hotelg

- Seite 7 und 8: Auf die Plätze - Daten - Los ! Ba

- Seite 9 und 10: Aktuelles 25 Jahre Promax Deutschla

- Seite 11 und 12: Aktuelles Energy Harvesting: Neues

- Seite 13 und 14: Telekommunikation trifft Brautradit

- Seite 15 und 16: Elektroinstallation Einblasbares Ze

- Seite 17 und 18: Elektroinstallation Bei der AITB si

- Seite 19 und 20: Elektroinstallation Breites Program

- Seite 21 und 22: Elektroinstallation Erste Schalter-

- Seite 23: Gebäudekommunikation Mioty - das M

- Seite 27 und 28: Gebäudekommunikation IP-Türkommun

- Seite 29 und 30: Gebäudeautomation Mit dem robusten

- Seite 31 und 32: Komplette Langstrecken-Ethernet-Lö

- Seite 33 und 34: Gebäudetechnik Präsenzmelder für

- Seite 35 und 36: Gebäudetechnik Gestentaster: hygie

- Seite 37 und 38: KNX KNX Compact IO Serie wird secur

- Seite 39 und 40: Netzwerktechnik Die neue Eagle Pro

- Seite 41 und 42: Netzwerktechnik Gestärktes Glasfas

- Seite 43 und 44: Neues RJ45-Modul ist kürzer, einfa

- Seite 45 und 46: Lichttechnik Optimales Licht für g

- Seite 47 und 48: Lichttechnik Mit Licht-Management-S

- Seite 49 und 50: Messtechnik STIFTUNG Erweiterte Net

- Seite 51 und 52: Drei Geräte in einem vereint ein n

- Seite 53 und 54: Messtechnik Energiemessgeräte für

- Seite 55 und 56: TV/Radio/Internet OTX: optischer Se

- Seite 57 und 58: TV/Radio/Internet 4 x OTX höheren

- Seite 59 und 60: TV/Radio/Internet Kompakt-Kopfstell

- Seite 61 und 62: TV/Radio und Internet Mehr Streamin

- Seite 63 und 64: TV/Radio/Internet Der Polytron HDM

- Seite 65 und 66: Energiemanagement Mehr als 30% Heiz

- Seite 67 und 68: Siemens-Schutzschaltgeräte mit Mes

- Seite 69 und 70: Sicherheitstechnik Zuverlässigkeit

- Seite 71 und 72: Sicherheitstechnik Entsprechend des

- Seite 73 und 74: CrowdStrike-Produkte DAUERGEFAHR RA

- Seite 75 und 76:

Cybersecurity • mehr als drei Tag

- Seite 77 und 78:

Wie gelingt der Spagat zwischen sch

- Seite 79 und 80:

www.ise.de Geladen und gesichert Cl

Unangemessen

Laden...

Magazin per E-Mail verschicken

Laden...

Einbetten

Laden...

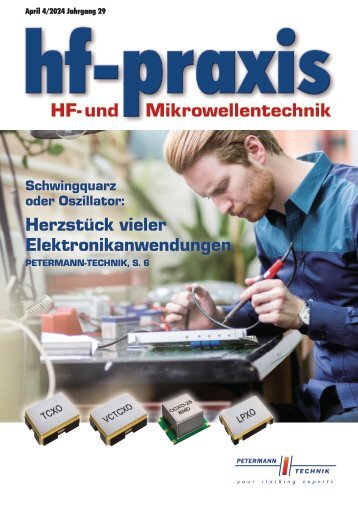

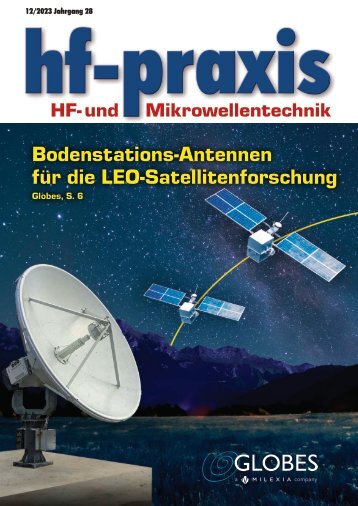

hf-praxis

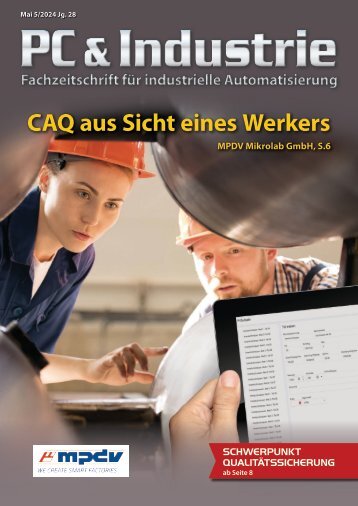

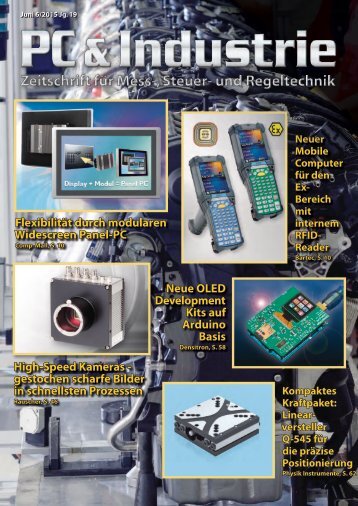

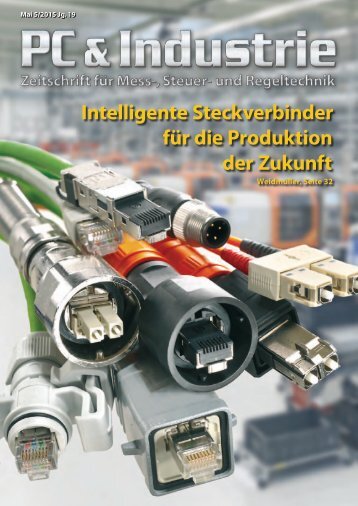

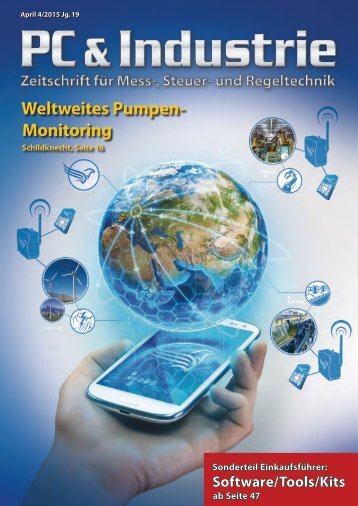

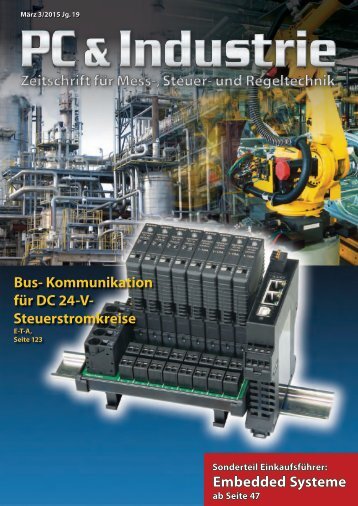

PC & Industrie

meditronic-journal

electronic fab

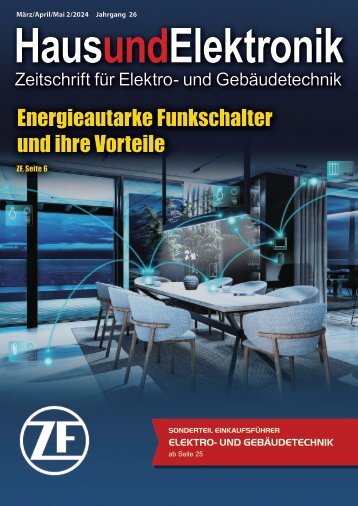

Haus und Elektronik

Mediadaten

© beam-Verlag Dipl.-Ing. Reinhard Birchel