Herzlich Willkommen beim beam-Verlag in Marburg, dem Fachverlag für anspruchsvolle Elektronik-Literatur.

Wir freuen uns, Sie auf unserem ePaper-Kiosk begrüßen zu können.

7-2018

- Text

- Software

- Elektromechanik

- Positioniersysteme

- Antriebe

- Stromversorgung

- Feldbusse

- Kommunikation

- Robotik

- Qualitaetssicherung

- Bildverarbeitung

- Automatisierungstechnik

- Sensorik

- Messtechnik

- Visualisieren

- Regeln

- Msr

- Boards

- Systeme

- Sbc

- Ipc

Fachzeitschrift für Industrielle Automation, Mess-, Steuer- und Regeltechnik

Sicherheit Die Fabrik

Sicherheit Die Fabrik von Morgen – sicher digitalisiert Kurz gefasst Die Implementierung von Industrie 4.0 erfolgt durch die digitale Vernetzung von Prozessen, Maschinen und Rechnern. Der Datenaustausch zwischen diesen Komponenten schafft durch die Zwischenschaltung eines Datensammlers Transparenz und ermöglicht Unternehmen die Optimierung von Produk- Die Fabrik von Morgen ist digital und vernetzt. Dadurch kann die Effizienz gesteigert werden, allerdings bieten Transparenz und Vernetzung auch ein breites Einfallstor für ungebetene Gäste. Wie kann die Kommunikation sicher gemacht werden und worauf kommt es an? tionsprozessen. Allerdings öffnet er auch die Türen für Datenklau und Industriespionage – sofern nicht auf die Sicherheit geachtet wird... Immer wieder lesen wir es in den Tageszeitungen, dass Unternehmen Opfer eines Cyberangriffs werden. Dabei berichten betroffene Unternehmen von den verheerenden Folgen, wenn Sicherheit nicht im Mittelpunkt der Implementation stand. Gut ein Drittel der Sicherheitsverantwortlichen von Unternehmen haben in einer aktuellen Umfrage angegeben, dass ihre industriellen Steuerungsanlagen von Kriminellen schon attackiert wurden. Während im Office-Bereich großen Wert auf die Sicherheit in Form von Firewalls, Honeypots oder auch Sandboxes gelegt wird, werden Vorkehrungen im Produktionsnetz sträflich vernachlässigt. Durch völlig automatisiert ausgeführte Angriffe und Penetrationen von Firmennetzwerken bleiben Infektionen von ungeschützten IoT- Geräten jahrelang unbemerkt. Diese können über lange Zeiträume infiziert sein und dabei sensible Daten abschöpfen. Mit sicherheitsgehärteten Geräten gelingt die Kommunikation von der Maschinenwelt in die IT-Welt und in die Cloud ohne Verlust oder Korruption von Daten. Ein integrierter TPM Crypto-Chip bildet die Basis für härteste Sicherheitsmechanismen, die eine zuverlässige Implementierung neuer datenbasierter Dienstleistungen garantieren. Worauf kommt es an? Bei der Entscheidung für einen IoT-fähigen Datensammler ist es von höchster Relevanz darauf zu achten, dass das Gerät nach dem Security-by-Design-Konzept konzipiert wurde. Bei diesem Ansatz werden notwendige Sicherheitsmechanismen bereits bei der Entwicklung des Produkts identifiziert und reali- 30 PC & Industrie 7/2018

Sicherheit Beispiel eines sicherheitsgehärteten Datensammlers der Firma Arend Prozessautomation siert, da ganzheitliche Sicherheit als grundsätzliche Anforderung in den Entwicklungsprozess aufgenommen wird. Dabei sind z. B. Datenflussdiagramme, Bedrohungsanalysen sowie Nutzer- und Täterprofile zu erstellen und strenge Codierrichtlinien einzuhalten. Der umfassende Test des Sicherheitskonzepts und implementierter Sicherheitsfunktionalität, möglichst durch Externe, beendet die Entwicklung nach dem Security-by-Design-Ansatz. Warum nicht einfach nachrüsten? Würden erst im Nachhinein Maßnahmen zur Sicherheit getroffen werden, könnten lediglich noch Lücken gestopft werden. Ein durchgehender Schutz wäre nicht länger gewährleistet. Sicherheit durch Absicherung des Betriebssystems Der Schutz vor Schadsoftware wird zum Beispiel durch die Ab sicherung des Betriebssystems mit einem integrierten Hardware-Kryptoprozessor und einem Schlüsselspeicher garantiert. Auf dessen Basis wird ebenfalls die Datenkommunikation abgesichert und bietet Schutz, der weit über Software-Zertifikate hinausgeht. Auch die Integration in ein Security Information and Management System (SIEM) wird möglich. Im IoT-Cyber Security Konzept ist die Möglichkeit zum Update und Einspielen sicherheitskritischer Patches integriert. Konnektivität Um ein vielfältig anwendbares Gerät zu erhalten, spielt die Konnektivität des jeweiligen Geräts eine wichtige Rolle. Der offensichtliche Grund liegt darin begründet, dass unterschiedliche Maschinenparks mit unterschiedliche Anschlussmöglichkeiten und Kommunikationsprotokollen arbeiten. Um zu gewährleisten, dass eine breite Masse den jeweiligen Datensammler anbinden kann, ist eine hohe Konnektivität daher unabdingbar und macht das Gerät leicht integriebar. Jedoch wird der Konnektivität auch eine ganz andere Rolle zugesprochen: Wird ein Gerät mit limitierten Anschlussmöglichkeiten gewählt, so kann es unter Umständen zur Notwendigkeit der Zwischenschaltung eines weiteren Geräts zur Erfassung von Sensorwerten kommen. Dadurch bietet das Unternehmen Angreifern eine zusätzliche Angriffsfläche, sofern Netzwerkfähigkeit besteht. Davon abgesehen, entstehen den Unternehmen hierdurch zusätzliche Kosten. Daher sollte beim Kauf eines IoT-Devices darauf geachtet werden, dass ausreichend digitale und analoge Anschlüsse zur Verfügung stehen. Des Weiteren spielen serielle Schnittstellen, IO- Link, separierte LAN-Schnittstellen sowie die Möglichkeit der Einbindung von Datenbanken über ODBC eine wichtige Rolle. Aufbau eines sicheren VPN-Tunnels Besondere Relevanz für die Kaufentscheidung erhält eine separate und physikalisch trennbare Netzwerkschnittstelle, die als Fernwartungszugang für Steuerungen dient und nur nach vorheriger Authentifizierung genutzt werden kann. Diese sollte so gestaltet sein, dass sie sich automatisch nach einer gewissen Zeit bei Nicht-Abmeldung abschaltet. Durch diese zuschaltbare Netzwerk- Schnittstelle wird ein VPN-Zugang wesentlich sicherer, als mit einem herkömmlichen Schlüsselschalter, der im alltäglichen Produktionsalltag gerne vergessen wird wieder auszuschalten. Konfiguration Bei modernen Systemen wird heute keine separate Software zur Konfiguration des Datensammlers benötigt. Die vollständige Konfiguration kann in der Regel direkt über den integrierten Webserver vorgenommen werden. Hier können erfasste Sensordaten und Steuerungsvariablen vorab gefiltert, gespeichert und mit anderen Messwerten verknüpft werden. Aus den Sensordaten werden relevante Informationen erzeugt, die über das Web angezeigt oder über verschiedene Kommunikationsprotokolle in weitere Systeme geführt werden. Visualisierung von Hauptwerten Durch moderne Visualisierungskonzepte können ohne aufwändige Interaktion alle Hauptwerte von Komponenten und Aggregaten angezeigt werden. Die Hauptwerte können frei konfiguriert werden. Per Klick sind tiefere Einblicke in die Anlage, die Werteverläufe und Meldungen direkt einsehbar. Dabei können alle Sensoreingänge des Geräts je nach Einsatzzweck und Situation benannt werden. Jenseits der internen Visualisierung können bei modernen Systemen die erfassten und aufbereiteten Daten mit verschiedenen Protokollen weiterverarbeitet werden. Hierzu stehen unterschiedliche Industrie- und IT- Protokolle zur Verfügung. Zur Integration der Daten in Auswertungssysteme relevanter Lösungsanbieter (on-premise oder cloud-basiert) stehen verschiedene Konnektoren zur Verfügung. Eine modulare Softwarearchitektur ermöglicht jederzeit eine flexible Erweiterung der Protokolle und Konnektoren, so dass die Zukunftsfähigkeit erhalten bleibt. Die Digitalisierung der Produktion bringt sehr viele Vorteile. Damit sich keine Nachteile einschleichen, muss auf die Sicherheit mithilfe zukunftsträchtiger sicherheitsgehärteter IoT-Devices geachtet werden. Bei der Kaufentscheidung sollten daher Securityby-Design und ausreichende Konnektivität die oberste Priorität haben. Autorin: Sara Hengel, Marketingleiterin bei Arend Prozessautomation GmbH www.arend-automation.com PC & Industrie 7/2018 31

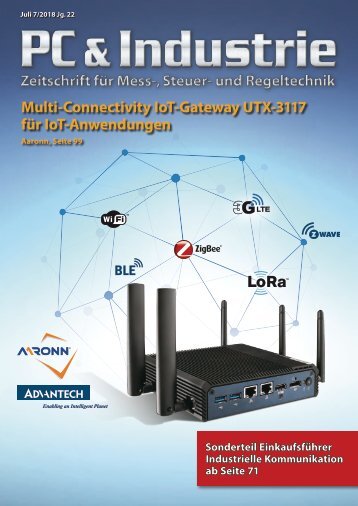

- Seite 1: Juli 7/2018 Jg. 22 Multi-Connectivi

- Seite 4 und 5: ® Inhalt Zeitschrift für Mess-, S

- Seite 6 und 7: Industrie-PCs/Embedded Systeme Hoch

- Seite 8 und 9: Industrie-PCs/Embedded Systeme 2-in

- Seite 10 und 11: Industrie-PCs/Embedded Systeme Robu

- Seite 12 und 13: Industrie-PCs/Embedded Systeme Neue

- Seite 14 und 15: SBC/Boards/Module Zusätzliche Rech

- Seite 16 und 17: SBC/Boards/Module Ideal für Entwic

- Seite 18 und 19: Erweiterungen und Zubehör Anti-Sul

- Seite 20 und 21: Flash Memory Solid State Disk - Sch

- Seite 22 und 23: Flash Memory Bild 3: Fehlerkorrektu

- Seite 24 und 25: Werkerführung Prozessoptimierung b

- Seite 26 und 27: Werkerführung Der Hersteller von H

- Seite 28 und 29: Robotik Service Robotik Module - of

- Seite 32 und 33: Software/Tools/Kits Automatisierung

- Seite 34 und 35: Software/Tools/Kits BV-Software mit

- Seite 36 und 37: Bildverarbeitung Sechs Gründe, die

- Seite 38 und 39: Bildverarbeitung Bildverarbeitungs-

- Seite 40 und 41: Bildverarbeitung Jetzt SLVS-EC RX I

- Seite 42 und 43: Bedienen und Visualisieren Industri

- Seite 44 und 45: Elektromechanik Kompakte Filter-Ste

- Seite 46 und 47: Elektromechanik Kompakte Verbindung

- Seite 48 und 49: Elektromechanik Adaptierbar und anp

- Seite 50 und 51: Antriebe und Positioniersysteme Mes

- Seite 52 und 53: Bauelemente Höchste Präzision - A

- Seite 54 und 55: Messtechnik Kabellose Bewegungsfrei

- Seite 56 und 57: Qualitätssicherung Automatisierte

- Seite 58 und 59: Sensoren Zertifizierte, miniaturisi

- Seite 60 und 61: Sensoren Neue Optosensoren für erh

- Seite 62 und 63: Sensoren Vibrationstolerant mit pro

- Seite 64 und 65: Ihre persönliche Einladung 24. Hig

- Seite 66 und 67: Ausstellende Firmen - Premium-Ausst

- Seite 68 und 69: Durch Distributoren vertretene Firm

- Seite 70 und 71: Anmeldung ❑ Ja, ich möchte an

- Seite 72 und 73: A Anwendungen, Ferndiagnose . . . .

- Seite 74 und 75: Tosibox GmbH . . . . . . . . . . .

- Seite 76 und 77: COMP-MALL GmbH . . . . . . . . . .

- Seite 78 und 79: Schildknecht AG. . . . . . . . . .

- Seite 80 und 81:

microSYST Systemelectronic GmbH. .

- Seite 82 und 83:

SIGMATEK. . . . . . . . . . . . . .

- Seite 84 und 85:

Murrelektronik GmbH. . . . . . . .

- Seite 86 und 87:

INCOstartec GmbH . . . . . . . . .

- Seite 88 und 89:

Wer vertritt wen? 2J Antenna Rutron

- Seite 90 und 91:

Opengear SPHINX Computer Vertriebs

- Seite 92 und 93:

26, 33, 44, 45, 48, 49, 59, Rainer

- Seite 94 und 95:

ICP Deutschland GmbH Mahdenstr. 3,

- Seite 96 und 97:

P PEAK-System Technik GmbH Otto-Rö

- Seite 98 und 99:

Thingstream Myriad Group Bahnhofstr

- Seite 100 und 101:

Kommunikation Industrial IoT-Gatewa

- Seite 102 und 103:

Kommunikation Preisgünstiger Netzw

- Seite 104 und 105:

Kommunikation Gut gerüstet in die

- Seite 106 und 107:

Kommunikation Sichere Fernwartung W

- Seite 108 und 109:

Kommunikation Fertigungszelle (Foto

- Seite 110 und 111:

Kommunikation Industrial Ethernet

- Seite 112 und 113:

Kommunikation Fernwartungsrouter je

- Seite 114 und 115:

Kommunikation Kommerzielle Kommunik

- Seite 116 und 117:

Kommunikation Time Sensitive Networ

- Seite 118 und 119:

Kommunikation Intelligente Maschine

- Seite 120 und 121:

Kommunikation PROFINET zeigt erste

- Seite 122 und 123:

Kommunikation Schwerpunktverlagerun

- Seite 124 und 125:

Kommunikation Bild 3: Ein laufender

- Seite 126 und 127:

Kommunikation Smartes Gateway - Ene

- Seite 128 und 129:

Kommunikation Network Operations Ce

- Seite 130 und 131:

Kommunikation Entwicklungshilfe fü

- Seite 132 und 133:

Kommunikation Beep! Turcks „Backp

- Seite 134 und 135:

Kommunikation Beep ist standardmä

- Seite 136 und 137:

Aktuelles Moxa nimmt an IIC TSN-Tes

- Seite 138 und 139:

Das letzte Wort des Herrn B. Der Me

- Seite 140:

Das DVI-Kabel mit 100% EMV-Schutz.

Unangemessen

Laden...

Magazin per E-Mail verschicken

Laden...

Einbetten

Laden...

hf-praxis

PC & Industrie

meditronic-journal

electronic fab

Haus und Elektronik

Mediadaten

© beam-Verlag Dipl.-Ing. Reinhard Birchel